정보보안 개론 - Security Management Practices

1. 정보보호의 이해

- 기업및 조직 생존의 핵심적인 요소로 부각됨

- IS가 비즈니스에 더 (내재적으로 스며들어감) -> 예전에는 컴퓨터가 없어도 서류업무로 가능했지만

최근에는 컴퓨터가 없으면 업무가 불가능한 상황이

생기는데 이것을 내재적으로 스며들었다라는

의미로 설명 할 수 있다.

IS : information system

SYSTEM : 내가 관심을 갖고 공부하는것 ex) 컴퓨터, 소프트웨어

Environment : 그 주변환경을 지칭한다.

Business : 조직의 일상활동

하지만 함수, 프로세스, 업무 등등 각자의 주 업무에 따라 의미하는바가 다르다.

- 글로벌 사업영역의 확대로 인해 중요한 이슈로 부각

- 한국 은행 보안규정은 생각보다 강력한다고 볼수 있다.

- 각 지열별 법률화가 틀리다.

- 정보의 무결성, 서비스 지속성, 자산보호에 대한 중점적인 활동

- 무결성,기밀성과 관련된 이야기들은 군대에서 나온것을 기반으로한다.

- EX) 911테러, 진주만 공습 (정보는 있지만 그 중에 적합한 것을 신뢰성을 기반으로 등급별로

나눠서 신뢰성이 있는 정보부터 확인하는것을 민가기업들은

하고있었지만 국가기관에서는 제대로 운영하지 않아서 문제가 생겼다.)

- 서비스 지속성 : 디도스 공격

- 자산 : 생산에 필요한 모든 자재 (ex : 책상, 컴퓨터, 소프트웨어 등등등)

자산중에 가장 쎈 자산 : 인적자산 (회사에서는 사람을 다른 이유가 아닌 법률로 사람을 보호

하고 있어서 그렇다., 미국은 사람한테 일을 시킬때 일을

시킨사람이 다친사람의 비용을 낸다.(파견법))

- IT를 적극적으로 비즈니스에 적용, 업무 프로세스를 개선하는 경우 가장 중요한 요소

- 정보보안(안전성), 효과성 간에 균형이 중요

외부 환경적 요소

- 급변하는 비즈니스 환경 – 법률적, 기술적 …

- 지능적인 정보 범죄 (기업이 피해를 입는 범죄는 내부자가 99%다)

- 반달리즘 (문화를 싫어하는 사상, 문명거부)

- 비효과적인 관료주의

정보 보안 대한 이해

- 정보보호의 복잡성과 타당성에 대한 지지는 이사회 수준의 활동으로 제기되고 지원되어야함

- 정보를 생존을 위한 핵심 자산으로 이해

정보 보안의 문제와 현황

- 정보와 지원시스템에 대한 기업 비즈니스 의존성 증가

- 전혀 새롭게 나타나는 위험들

- 혼란스러운 법규와 더 높은 수준의 법적인 요구 사항들 – 개인정보, 보안 …

정보 보안 접근 방법

- 전통적인 접근법

- 정보 보호의 초점이 정보 취급, 처리, 저장방법에 주안점

- 현재 요구되는 전반적인 보안수준을 적용하기 불충분함

- 새로운 접근 방법

- 지식, 컨텐츠, 또는 정보 자체에 주안점을 둠

- 자산 식별 (자산 목록화 및 분류) : 자산별 위험을 정량화 하는 것이 목적

조직의 정보 보안은 정보 보안 거버넌스 수립으로 이루어진다.

- 정보보안 정책은 거버넌스가 지향하는 것을 문서화 한 것을 의미한다.

- 정보 보호의 시작 -> 정보 보안 정책

정보 보호 거버넌스(governance)의 5가지 성과

- 전략 연계 : 목표를 위해 사업 전략과 정보 보안은 연계되어야 한다.

- 보안 요건에 대한 기업의 요구사항

- 기업의 비즈니스 프로세스에 알맞은 보안 솔루션

- 위협, 취약점, 위험 프로파일에 기초한 보안 투자

- 위험 관리 : 위험의 완화와 잠재적 영향의 감소를 위해 적합한 측정이 필요

- 위협, 취약점, 위험에 대한 이해

- 위험 완화 : 수용 가능한 단계까지

- 위험의 잠재적 결과의 이해와 이에 기반한 위험의 수용

- 가치 제공 : 비용 효과적인 보안 투자의 최적화

- 보안 실무 표준

- 보안 영역에 대한 우선순위 배정과 자원의 적절한 분배

- 조직의 전 부분에 기반한 솔루션 (상품화된 표준화 기반의 솔루션 포함)

- 일회성 이벤트가 아니라 지속적인 개선

- 자원관리 : 효율적인 인프라와 자원 관리 달성

- 보안 실무와 프로세스 문서화

- 인프라 자원의 효율적인 활용과 정의를 위한 보안 아키텍쳐 개발

- 성과 관리 : 목표 달성을 위해 정보 보안 프로세스를 평가하고 모니터링 하며 보고되어야 한다.

- 이슈해결 과정에 대한 피드백과 결점을 식별하는 프로세스

- 외부 평가와 감사에 의해 제공되는 독립적인 보증

- 프로세스 통합

- 기업 내에 다른 여러 조직간에 보안 프로세스는 각 조직의 서로 다른 보고 및 모니터링 체제

내에서도 통합되도록 노력해야 하고 이를 통해 보안 프로세스의 효과성이나 효율성을 개선할 수 있다.

정보 보안 거버넌스의 구성

- 사업 목적을 포함한 보안 전략

- 전략, 통제와 규정을 포함한 보안 정책

- 보안 정책을 위한 표준과 가이드라인

- 이해 당사자들간에 갈등이 없는 보안 조직

- 준거성 보장을 위한 모니터링 프로세스

정보보호의 세가지 요소

- 기밀성(Confidentiality)

- 무결성(Integrity)

- 가용성(Availability)

Trade-off : 한 가지 요소가 상승하면 나머지 요소들이 하락하는 모순적 관계

기밀성

- 의도되었거나 또는 의도되지 않은 노출을 방지하는 것 - 암호

- 인가되지 않은 사람이나 대상에게 노출되지 않는 것

- ↔ 폭로 (Disclosure)

무결성

- 인가되지 않은 주체에 의한 객체의 변경을 막는다.- 접근통제

- 인가된 주체의 불법적인 변경을 막는다.

- 내외부의 일관성을 유지하는다. (내외부 무결성)

- ↔ 변경(Altereation)

가용성

- 자원의 적시 접근성을 보장한다.

- 원하는(인가된) 시간에 원하는 만큼(인가된 만큼) 자원을 사용할 수 있도록 보장한다.

- ↔ 파괴(Destruction)

식별(Identification) - 주장에 근거하는 것 ex) ID

- 시스템에 신원을 알려주는 것

- 시스템이 각자를 구별할 수 있는 것

인증(Authentication) - 본인이 주장하는것을 확인하는것 ex) PW

- 제공된 신원과 대상이 일치하는지 확인하는 것

책임추적성(Accountability) -

- 책임을 이행할 의무 또는 작업이나 프로세스에 대한 책임 소재 식별성

허가(Authorization) - 사람이 어디까지 접근할수 있는가

- 개인이나 컴퓨터에 부여된 권한의 범위

조직이 위험을 수용 가능한 수준으로 낮추기 위한 인력, 조직, 업무, framework등 일련의 활동

- 정보보안 관리자가 구현하고 경영자에 의해 강제된다. – 정보보안 관리자의 주 업무

보안 통제

위험, 위협,취약성

- 위험

- 어떤 위협이 자산의 취약성을 이용하여 손실이나 손상을 야기 할 수 있는

잠재성(ISO의 정의)을 말한다. 위험의 파급효과나 상대적 심각성은 손상

또는 손실된 비즈니스적 가치와 위협의 예상 발생 빈도에 의해서

비례적으로 결정된다.

- 위협 -> 자산의 손상을 가져오는 것(자산의 금전적인 가치가 하락하는 것)

- 고의적이거나 우발적인 사건으로 발생시에 시스템의 손상을 일으켜 기밀성,

가용성, 무결성에 손상을 가져올 수 있다.

- 취약성 ->

- 위협이 이용 가능한 시스템상의 약점을 의미한다.

- 예

- 무한 재입력이 가능한 보안 카드 정책(취약성)은 불법적인 계좌 이체(위협)을

용이하게 하는데 실제 국내 은행에서 이로 인한 사고로 고객의 돈이 불법

이체(위험)된 사례가 있다

*

보안 통제는 IS에 대한 내부 통제 중 하나로 모든 통제는 다음과 같은 과정에 따라 진행된다.

1. 자산 식별

2. 위험 분석

3. 통제 개발

4. 통제 적용

5. 통제 평가

*

통제의 한계

- 비용 효익을 초과 할 수 없다.

- 이를 위한 정량적인 위험 분석이 필수 이다.

통제의 운영

- 조직내의 모든 수준에서 운영 (하향식 통제 모델 개발이 필요)

- 모든 구성원이 해당 프로세스에 참여해야 한다.

- 이사회나 경영진의 책임

- 내부 통제 촉진을 위한 적절한 조직 문화 구축

- 내부 통제의 효과를 지속적으로 모니터링 – 실무적인 모니터링은 보안 관리자에게 위임 가능하지만

일차적인(법적인) 책임은 위임할 수 없다.

정보 분류는 정보보안의 가장 기본적인 과정인 정보자산 식별 과정의 구체적인 사례이다.

정보 보안 및 분류와 관련된 지침 및 권고

- 국제표준기구(ISO)

- ISO 17799 : 정보보안 관리의 통제 및 관리를 위한 실무 규격

- IT Governance institute

- COBIT : Control Objectives for Information and related Technology

- 비즈니스 지향적인 IT 통제에 관한 프레임워크

- 2006년 4.0까지 번역 출판됨 (필독서..)

목적

- 기밀성, 가용성, 무결성을 촉진한다.

- 정보에 대한 위험을 줄인다.

정보 자산에 대한 접근 통제 수준 정의

- 자원의 중요성이나 민감성에 대한 수중이나 등급을 부여, 등급별 보안 규칙을 수립

- 보안과 경영 목적을 연계시켜 보호의 미흡이나 과보호로 발생하는 위험과 비용을 줄여준다

- 단순한 등급 분류가 필요

- 부서의 관리자나 보안 운영자는 등급을 이용 자원에 대한 접근 여부를 결정

데이터의 등급은 IS의 핵심 자산으로 통제의 수단이 됨.

- 정보의 소유자

- 허용 퍼미션

- 접근 수준

- 접근 권한을 결정하는 책임자

- 접근에 대한 승인 내용

보안을 위한 정보 등급 분류 - 정부나 공공기관

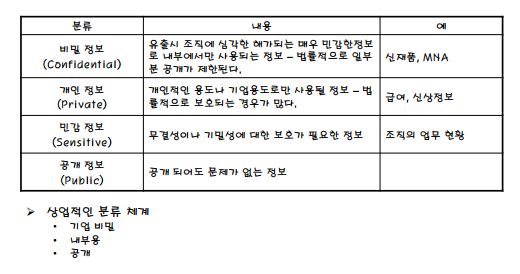

보안을 위한 정보 등급 분류 - 민간분류

분류 기준

- 가치(value) : 정보 분류에 가장 먼저 사용되는 기준

- 기간 (passage of time) : 대부분의 정보는 시간이 지남에 따라 가치가 줄어든다.

일반적인 정보 등급은 시간이 지남에 따라 자동으로 떨어지게 분류된다.

자산 소유자

- 기업의 임원이나 이사 또는 최고 경영자

- 자산에 대한 근본적인 책임을 갖는다. : Due Care(법률적 – 선진국에서..)

- 실무적인 관리는 관리자에게 위임 가능하나 일차적인 책임까지 위임 할 수는 없다.

- 분류 등급과 라벨에 관한 결정

- 등급 완전성과 모니터링에 대한 책임

- 분류를 근간으로 한 접근 승인 책임을 갖는다.

관리자

- 승인된 분류 목록을 구현하고 관리한다.

- 각 정보의 가용성 확보를 위한 실무적인 노력을 담당한다.

사용자

- 정보 보호 정책을 유지하기 위한 의무사항(Due Care)을 갖는다.

- 개방되거나 사적인 사용으로 인한 보안 침해를 예방해야 한다.

감사인

- 통제의 가치와 준거성, 효용성을 평가

- 무엇이건 구현하는 것은 그것을 평가하는 업무와는 절대 겸업 할 수 없다.

- 보안정책의 책임과 역할 참조

보안을 위한 정보 분류 - 역할

자산 소유자

- 기업의 임원이나 이사 또는 최고 경영자

- 자산에 대한 근본적인 책임을 갖는다. : Due Care(법률적 – 선진국에서..)

- 실무적인 관리는 관리자에게 위임 가능하나 일차적인 책임까지 위임 할 수는 없다.

- 분류 등급과 라벨에 관한 결정

- 등급 완전성과 모니터링에 대한 책임

- 분류를 근간으로 한 접근 승인 책임을 갖는다.

감사 or 감리 = 미국에서는 경영자를 보호해주는것. = 감사로 문제가 없으면 자연재해로 취급하고

처벌(경제적 처벌(미국에서는 감옥보다 벌금을

더 큰 처벌이라고 생각한다.))을 피할수있다.

= 한국에서는 좋지않은 의미라고 생각.

관리자

- 승인된 분류 목록을 구현하고 관리한다.

- 각 정보의 가용성 확보를 위한 실무적인 노력을 담당한다.

사용자

- 정보 보호 정책을 유지하기 위한 의무사항(Due Care)을 갖는다.

- 개방되거나 사적인 사용으로 인한 보안 침해를 예방해야 한다.

감사인

- 통제의 가치와 준거성, 효용성을 평가

- 무엇이건 구현하는 것은 그것을 평가하는 업무와는 절대 겸업 할 수 없다.

- 보안정책의 책임과 역할 참조

보안정책

- 조직이나 기업의 전략(비전, 장기 목표)에 부합하는 IS보안에 대한

문서화된 최고위명세를 보안 정책이라고 한다.

- 반드시 성취(achieve)되어야 한다.(달성 가능성이 중요)

- 정보보호를 위한 경영자의 방향과 지지를 제공 (전략)

- 정보보안 활동으루 위한 가이드라인을 제공한다.

보안 구조를 세우는 첫 번째 단계로 책임 한계와 책임 추적성을 제공한다.

- 기업내의 모든 조직에서 설립되고 실행되야 한다.

보안 정책

- 통제수준과 생산성에 균형이 중요

- 통제비용이 효과비용을 초과해서는 안 된다.

- 사업요구와 일치하는 정보보안 자원에 대한 보증을 제공

- 명백한 문서화된 보안 정책의 수립이 중요

정보 보안 정책서의 내용

- 정보 보안의 정의, 범위, 목표, 중요성등

- 경영 목적에 따라 정보 보안 원칙과 목표를 제시한다.

- 위험 관리와 위험 평가를 포함한 통제들로 구성된 프레임워크

- 정보 보안 관리의 책임과 정의

- 이외 여러 가지 참고자료 (정보 시스템 구성도, 사용자의 동의서 …)

- 보안 정책의 원칙과 표준, 법적인 준수 사항에 대한 설명

- 법적인 규제에 대한 준거성

- 계약상 요구에 대한 준거성

- 사업 연속성 관리

- 보안 정책 위반 시 벌칙과 행정 규제 내용

- 보안 교육, 훈련, 인식에 대한 계획과 수준

위험 관리

위험을 아예 없애지는 못한다.

위험 관리(Risk management)의 목적

- 경영 목적을 달성하기 위해 정보 자원에 대한 취약성과 위협을 식별하고 위험을 수용

가능한 수준으로 감소시키기 위한 대응방안을 결정한다.

위험에 대한 조직의 선택

- 회피(avoid) : 프로세스 자체를 이행하지 않는다.

- 완화(reduction, mitigation) : 통제를 정의하고 구현한다.

- 전가(transference) : 보험등의 방법으로 위험을 전가한다.

- 수용(acceptance) : 공식적으로 위험의 존재를 인정하고 모니터한다.

통제 비용이 효익을 초과하는 경우, 일반적이지 않다.

- 제거(eliminate) : 위험의 원인을 제거하고 방지 한다.

- 위험을 무시하고 거부하는 것은 매우 위험하다.

위험 관리 프로세스

1. 정보 자산 식별과 가치 산정

2. 위험분석 (RA : Risk analysis)

3. 세이프가드 (Safeguard)

- 통제 및 대응책 수립

위험 관리 – 위험 관리 프로세스

정보자산 식별

- 자산의 예 : H/W, S/W, 데이터, 인력, 문서 …

- 자산에는 전통적인 사업자산 (건물, 재고…)뿐 아니라 현금, 영업권, 이미지 등의

무형의 자산도 포함된다.

자산 가치가 필요한 이유

- 비용대 효과를 분석하기 위해

- 적절한 세이프가드 결정을 위해

- 의무사항(Due care)을 충족하고 법적인 책임(responsibility)을 한계 짓는데 필요하다.

자산 가치를 결정하는 요소

- 자산을 구입하고 유지 보수하는데 필요한 초기 비용 및 지속적인 비용

- 운영, 연구, 개발이나 사업 모델의 생존 가능성에 대한 자산 가치

- 외부에 형성된 자산 가치, 영업 비밀, 특허, 저작권등 지적 자산에 대한 추정 가치

위험분석

- 정보 자산의 위협, 취약성, 발생 가능성 등을 평가하는것

- 일반적인 위협 : 오류, 사기, 절도, 고장

- 취약성 : 위협이 해를 끼치는데 활용할 수 있는 정보 자산의 특징

- 고유 위험의 일부

- 지식의 부족, 보안 기능 부족, 검증되지 않은 기술, 보안 없는 통신수단 …

- 위협과 취약성을 통해 위험을 분석한다.

*************************

모든 통제 과정 진행

1. 자산 식별

2. 위험 분석

3. 통제 개발

4. 통제 적용

5. 통제 평가

*************************

경영자가 용인할수 있는 수준 - 위험의 정량적 측정

위험의 측정

노출요소 (EF : Exposure Factor)

- 발생한 위협이 자산에 끼칠 수 있는 손실 정도 (% 로 표시된다.)

단일 손실 예상 (SLE : Single Loss Expectancy)

- 단일 위협으로 부터 발생한 손실 액수

- 자산 가치 * EF = SLE

- 기업의 영향 평가에서는 재해 평가를 설명하기 위해 이거 하나만 사용되기도 한다.

연간 발생 빈도 (ARO : Annual Rate of Occurrence)

- 년간 예상되는 위협의 발생 빈도

- 100년에 한번 일어날 가능성 있는 사건의 ARO – 0.01

- 100년에 한번 일어날 ARO 사건이 100년 후에 일어난 다는 보장은 없다!!!!

연간 손실 예상 (ALE : Annual Loss Expectancy)

- 위협으로 발생하는 조직의 년간 예상 금전적 손실

- SLE * ARO

- 정량 분석 기법 부분 참조

- ALE를 이용하는 경우 특정 통화나 자산의 중요성, 기간 등에 관한 좀 더

알기 쉬운 장부를 만들 수 있다.

(EX. ALE가 10만 달러라면 2만 5천 달러짜리 방화벽을 구입하여 가동하는 것은

이득이지만, 40만 달러짜리 시스템을 구입하는 것은 낭비다.)

ALE를 줄여야 기억이 이득인데 자산가치, ARO 둘중의 하나를 줄여야하는데 자산가치는

못 줄이니 ARO를 줄일려고 한다.

세이프가이드(통제)

- 취약성을 위험 허용 수준까지 감소시키기 위한 통제 수립

- 행위, 장치, 절차, 기법 등이 포함됨

- 통제의 강도는 효과성 측면에서 측정 되야 한다.

- 통제의 강도를 평가할 때 고려할 요소

통제 구분과 강도

세이프가드의 가치

- 원래 ALE – (세이프가드 이후 ALE + 년간 세이프가드 운영 비용) = 세이프가드의 가치

- ALE : 10억, 세이프가드 이후 ALE : 1억, 세이프가드 년간 운영비용 : 1억

세이프가드 가치 : 8억

- 통제를 적절히 구현하지 않아서 발생한 실재 위협으로 인한 손해비용이 세이프가드

구현비용보다 크다면 기업은 법적인 책임을 질 수 있다. (우리나라는 무관함)

위험 관리 수준

운영 수준에서 고려 사항

- IT 시스템과 지원 인프라의 비효율성

- 시스템 통제의 우회

- 핵심자원 손실 및 가용성

- 법규 미 준수

프로젝트 수준에서 고려 사항

- 프로젝트 복잡성

- 목표 미달성시 위험성

전략적 수준

- 비즈니스 전략과 IT역량의 연계성

- 경재 업체와의 IT역량

- 기술 변화로 인한 위협

새로운 프로젝트로 제공되는 IT인프라와 시스템은 새로운 운영상의 위험을 발생하는

등 사실 조직의 모든 구성은 상호간 위험을 초래하는 시발자가 될 수 있다.

위험관리 프로세스는 위협과 대책 사이에 비용적인 균형이 중요하다.

위험 관리 – 위험 분석 기법

정성적 분석 기법

- 위험 가능성과 영향에 단어를 이용하는 방법

- 높음, 낮음 등의 결과치를 도출하는 방법(등급으로 표현되기도 한다.)

분석 실무

- 델파이(Delphi) 기법, 브레인스토밍(brainstorming)

- 포커스 그룹(Focus groups)에 대한 인터뷰, 설문, 점검표

- 일대일 미팅이나 면접

정량적 분석 기법

- IS 구성과 손실에 대한 화폐적 가치를 부여하는것

- 다량의 정보와 복잡한 계산이 필요하며 자동화 될 수 있다.

- 위험의 가능성과 영향을 수치로 환산하는 방법

- ALE

위험 관리 – 정량적 위험 분석 과정

1). 자산 가치 결정

2). 잠재 손실 추정(Estimate Potential Loss)

- EF와 SLE를이용 금전적 가치를 계산

3). 잠재 위협 분석

- 위협과 취약성에 대한 ARO 계산

4). ALE 결정

5. 보안 훈련과 교육

보안 체인에서 가장 취약한 고리 : 사람

- 교육의 부재

- 보안에 대한 인식부재

- 사회공학적인 공격에 대상 (뚜렸한 방지법이 없다.)

보안 인식교육의 세가지 중심

- 인식

- 훈련

- 교육

인식

- 보안 통제의 중요성에 대한 직원들의 일반적이고 집단적인 의식

- 보안이 기업의 생존력에 어떤 영향을 끼치는지, 컴퓨터 자원에 대한 이해가

있을 때 보안의식을 가진다고 말할 수 있다.

보안 인식 장점

- 통제 효율성의 증가

- 자원의 오남용 감소

- 비허가된 돌발 행동 감소

훈련과 교육

- 기업내 채택된 정책 표준 가이드라인에 대해 철저한 교육이 필요

- 민감하거나 중요한 데이터를 취급하는 직원에게 특히 중요함

- 교육은 보안의 이유에 대해서 기업의 보안상의 환경을 이해시키는 것(why)이 목적이다.

- 훈련은 보안상의 여러 사건에 대해서 대처능력을 갖도록 하는 것(how)으로 기술을

숙련되도록 시간과 노력을 제공하는 것이다.

효과 측정

- 인터뷰, 설문

- 보안 위반 건수의 측정

- 준거성 및 실증 test